OpenVPNとDebianを使用してVPNサーバーを作成する方法、サーバーに独自のVPNをマウントする方法-Numerama

サーバーに独自のVPNをマウントする方法

OpenVPNに基づいてVPNサーバーをセットアップするには、さまざまなソリューションがあります。PFSENSEなどのファイアウォールに頼り、Linuxマシンの使用、Windowsマシンの使用など。. 今日、私たちはLinuxマシンの実装に興味があります。この場合はDebian 11の下で.

Debian 11およびOpenVPN:独自のVPNサーバーを作成する方法 ?

このチュートリアルでは、インターネットのナビゲートに依存するVPNサーバーを作成することを目的として、OpenVPNを使用してDebian 11の下でVPNサーバーを構成することを学びます。. このチュートリアルは、Ovhcloudまたはその他のクラウド内のVPSサーバーで独自のVPNサーバーを設定する場合に理想的です. したがって、リモートクライアントマシンは、OpenVPNサーバーの接続を活用することにより、VPNサーバー自体であろうと同じネットワークの別のサーバーであろうと、リモートインフラストラクチャにも活用することにより、OpenVPNサーバーに接続してインターネットにアクセスできます。. 実際、この原則は「クライアントからサイトへ」VPNの実装に基づいています.

リマインダーとして, vpn 手段 vイルトチュアル pリベート ないエボルク そして、VPNの目的は単純です: VPNは2つのポイント間に仮想リンクを作成します, たとえば、2つのビジネスネットワーク(VPNサイトからサイト)の間、または顧客PCとビジネスネットワーク(サイトのVPNカスタマー)の間. このリンク内で呼び出されます トンネル, データはなります 定量化 残りのトラフィックから隔離されたこれは、VPNのすべての関心事であり、この「プライベート」の概念です. 今日、個人使用のためのVPNは、検閲を回避したり、インターネットでナビゲーションを隠したりするのに非常に人気があります。.

OpenVPNに基づいてVPNサーバーをセットアップするには、さまざまなソリューションがあります。PFSENSEなどのファイアウォールに頼り、Linuxマシンの使用、Windowsマシンの使用など。. 今日、私たちはLinuxマシンの実装に興味があります。この場合はDebian 11の下で.

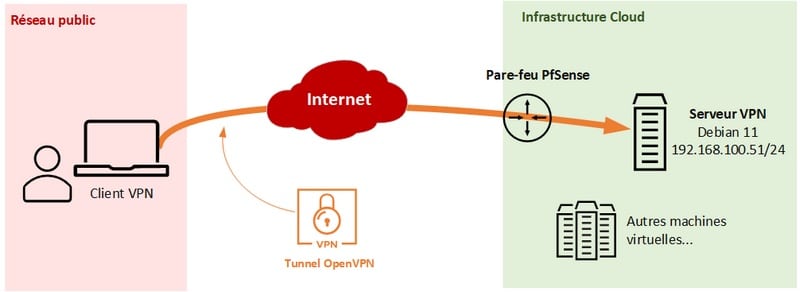

その日のインフラストラクチャに関する情報を次に示します。

以下を含むいくつかの可能なアーキテクチャがあります

- OpenVPNサーバーにはパブリックIPアドレス(VPSのケース)があるため、パブリックIPアドレスに直接接続します

- OpenVPNサーバーは、ルーター /ファイアウォールの後ろにマスクされているため、NATの後ろにマスクされています. その結果、機器の公開IPアドレス(ルーター/ファイアウォール)に接続し、ポートリダイレクトルールのおかげで、VPNに接続します – 私はこの場合、このデモの一部として

VPNクライアントからVPNに接続すると、すべてのトラフィックトラフィックがVPNを通過し、OpenVPNサーバーのインターネット接続を介して出発します.

ii. Debian 11にOpenVPNサーバーのインストール

OpenVPNサーバーを手動で構成し、Debian 11サーバーを段階的に構成できます. ただし、使用します VPNサーバーを非常に簡単かつ迅速に展開できるようにするインストールスクリプト. このスクリプト、互換性のあるDebian、Rocky Linux、Fedora、Ubuntuなど。. GitHubで入手できます:あなたはそのコードを自由に修正することができます.

このインストールは何ですか ? このスクリプトは非常に実用的ですが、マシンで何ができますか ?

- Debianマシンで、彼は次のパッケージをインストールします:openvpn、iptables、opensssl、wget、ca-querificates、curl、unboundをインストールします

- 構成ファイル:/etc/openvpn/serverを介してOpenVPNを構成する.混乱した

- サーバー上のiPtablesを構成して、フローを許可します

- VPNサーバーでルーティングをアクティブにします( “sysctlネット.IPv4.ip_forward = 1 ” /etc /systeml.d/ 99 -openvpn.混乱した )))

OpenVPNサーバーのインストールを超えて、スクリプトはローカルPKIに依存して、VPNの適切な機能のための重要な証明書を生成します.

開始する前に、VPNサーバーがインターネットにうまく接続されており、固定IPアドレスがあることを確認してください.

もっている. インストールスクリプトをダウンロードします

将来のVPNサーバーに接続し、パッケージキャッシュを更新することから始めます. また、Curlをインストールする機会もあります.

sudo apt-get update sudo apt-get install curl

次に、curlを使用してインストールスクリプトをダウンロードします。

curl -o https:// raw.githubusent.com/angristan/openvpn-install/master/openvpn-install.sh

スクリプトがダウンロードされたらすぐに、後で実行できるように実行権を追加する必要があります。

chmod +x openvpn-install.sh

次に、スクリプトを実行して、OpenVPNサーバーのステップバイステップで構成を開始します。

sudo ./openvpn-install.sh

b. VPNを構成します

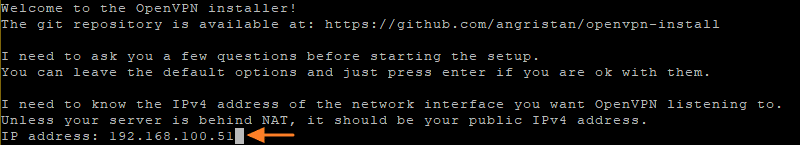

「OpenVPNインストールを歓迎します!「影響と構成の手順がリンクされます. まず第一に、それは必要です VPNサーバーのIPv4アドレスを示します, しかし、良いニュースは、それが自動的に戻ることです. それがローカルIPアドレスである場合、それはNATがあることを意味し、この場合、それは論理的です. それ以外の場合、サーバーのパブリックIPアドレス、たとえばVPSサーバーの場合、ここに表示されます. ここで、スクリプトはうまく戻っています」192.168.100.51 “検証.

その上, スクリプトはNATの存在を検出し、パブリックIPアドレスを示します. 特定のドメイン名を指定するか、スクリプトによって提起された情報を修正する場合を除き、検証するだけです(パブリックIPを回復するためにカールに依存しています).

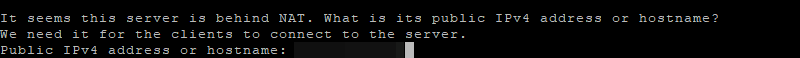

IPv6サポートをアクティブにする場合は、「n」を示すことができます。.

- OpenVPNにどのポートをリストしたいですか?

次に、VPNサーバーが聴くポートを選択する必要があります. デフォルトでは、これはポート1194ですが、パーソナライズされたポートを使用してVPNを非表示にすることをお勧めします (別のプロトコル(例:443/HTTPS)で使用されるポートを使用して、特定のファイアウォールをより簡単に通過できます).

パーソナライズされたポートを定義するには、「2」を示し、ポート番号を示します. たとえば、私の例の「44912」.

- OpenVPNを使用したいプロトコル ?

OpenVPNはUDPトランスポートプロトコルの方が高速であり、さらにそのデフォルトの動作モードです. ファイアウォールを通過しようとしない限り、UDPにとどまることをお勧めします。ポート443を使用する場合、TCPを使用してHTTPSのように行う方が一貫しています !

- VPNで使用したいDNSリゾルバー ?

VPNに接続したら、どのVPNサーバーを使用しますか?. 選択13のパーソナライズされたサーバーを選択するか、リストから番号を選択することができます。.

最初の一連の質問にはこれだけです. 後を追いかけましょう.

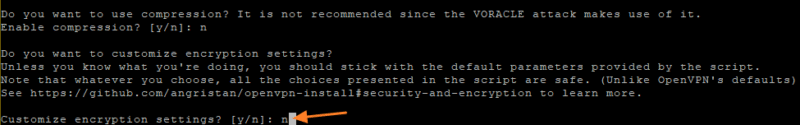

- 圧縮を使用しますか ?

スクリプトは、渦巻き攻撃で使用されるため、圧縮を使用しないことを推奨しています. 「n」を示し、検証します.

- 暗号化設定をカスタマイズします ?

スクリプトは、VPNトンネルの暗号化とその安全性全体の暗号化に特定のパラメーターを使用するように既に事前に設定されています. 「Y」を示すことにより、独自のパラメーターを定義する可能性があります。.

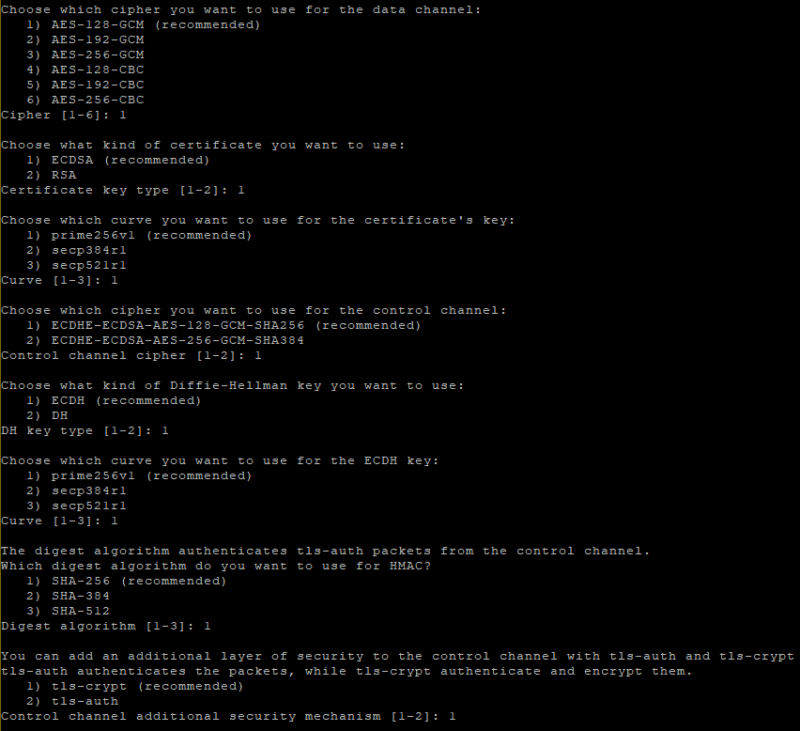

以下に、提供されているさまざまなオプションがあります(推奨される選択肢と同様に、自動構成に対応する)暗号化オプションをパーソナライズすることにした人のために.

尋問の最初の部分は終了します ! これまでのところ、スクリプトはまだローカルマシンを変更していません. 一方、「Enter」キーを押すと、この正確な瞬間にまたは別のタッチ)、OpenVPNサーバーのインストールが開始されます.

![]()

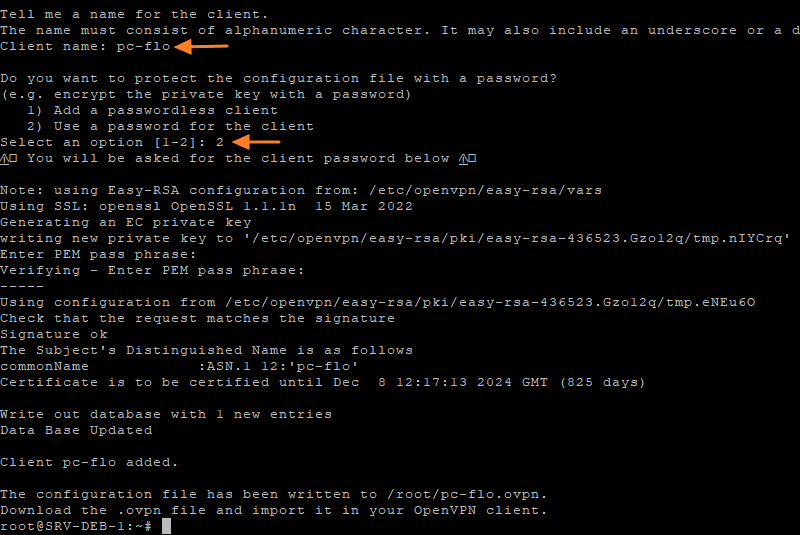

vs. 最初の顧客の作成

VPNサーバーの構成に続いて、スクリプトを介したインストールは、最初のVPN顧客の作成とともに続きます. たとえば、VPNを使用するPCの名前を示します(ただあなたの道を見つけるためだけに)」PC-Flo“”. それから質問」パスワードで構成ファイルを保護しますか?「表示され、「2」が「2」を表示するために」 VPN接続を確立するために必要なパスワードを定義します.

これにより、使用中のユーザープロファイルでOVPN構成ファイルが生成されます. ここで、私はルートとして接続されているので、構成は「/root/」で生成されます. VPNサーバーの観点から、この顧客を追加すると、次の2つのファイルが生成されます。

- 顧客証明書 /etc/openvpn/easy-rsa/pki/発行/.CRT

- 顧客の秘密鍵 /etc/openvpn/easy-psa/pki/private/.鍵

注記 :いつでも、構成ファイルを変更して、OpenVPNサーバーの構成を変更できます。 /etc/openvpn/server.混乱した

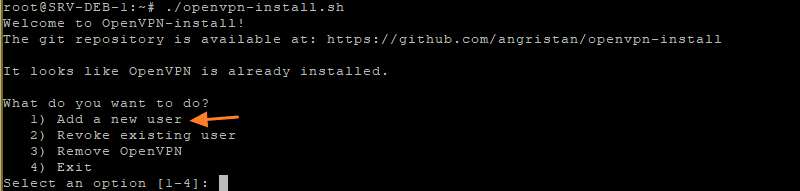

d. 新しいOpenVPNカスタマーを追加します

いつでも、接続する各マシンが独自の証明書を持っている新しい純粋な顧客を追加できます. のために 新しい顧客を追加または削除するには、スクリプトを再実行して選択する「1」を作成するだけです.

sudo ./openvpn-install.sh

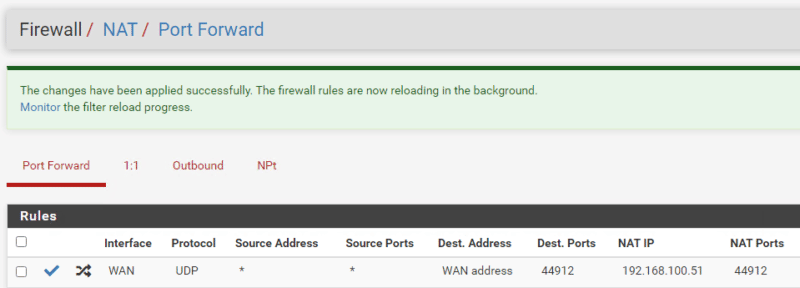

e. NATモードで:ポートリダイレクトルール

NATモードでは、NATがアクティブになっているルーター/ファイアウォールの後ろに接続されたVPNサーバーを使用して、 ポートリダイレクトルールを作成します. それ以外の場合、ポート44912のパブリックIPアドレスのフローはVPNサーバーにリダイレクトされません.

- これらの概念があなたのためにぼやけている場合:NatとPat for初心者

したがって、ファイアウォールで、VPNサーバーのパブリックIPアドレスのUDP/44912フローをリダイレクトするルールを作成します(192.168.100.51).

iii. VPN接続をテストします

以前に生成された構成ファイル(/root/pc-flo.ovpn)ユーザープロファイルは、VPNに接続する必要があるコンピューターに転送する必要があります. Windowsにいる場合は、WinSCPまたはSCPを使用でき、Linuxの下でSCPを使用できます.

もっている. Windowsで

Windowsでは、OpenVPN GUIまたはOpenVPN Connectをインストールする必要があります. 個人的には、私は使用します openvpn gui したがって、次のディレクトリにOVPNファイルをコピーして貼り付ける必要があります。

c:\ program files \ openvpn \ config

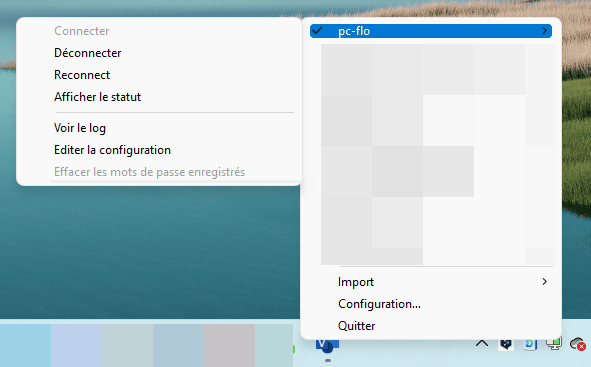

したがって、私のVPNクライアントでは、OVPNファイルの名前を使用する新しいVPN接続が表示されるのを見ることができます。

クリックして」接続する“、 私はしなければならない 「PC-Flo」の顧客に関連付けられたパスワードを入力します 私の証明書で私を認証するために.

接続したら、できます ローカルIPアドレスのおかげでSSHで私のDebian 11サーバーにアクセスする, 知るために」192.168.100.51“”. また、リモートインフラストラクチャの他のサーバーにアクセスすることもできます. インターネットにアクセスすると、VPNを通過するため、VPNインターネット接続を使用します !

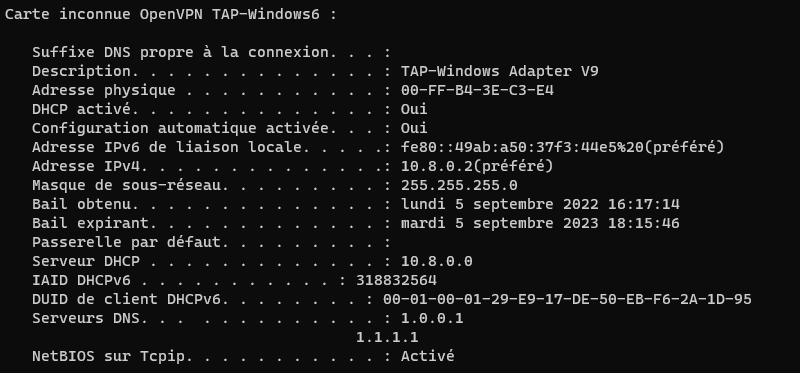

Windows側では、マシンのIP構成を見て、VPNトンネルがネットワーク上で動作していることがわかります」10.8.0.0/24「私はIPアドレスを持っているので」10.8.0.2/24“”. このサブネットは、ファイル「/etc/openvpn/server」で定義されています.「サーバー10行を介してVPNサーバーから」.8.0.0 255.255.255.0 “. DNSサーバーに関しては、CloudFlareのサーバーが定義されています(1.0.0.1および1.1.1.1)そして、私は最初の構成中に選択したこと.

b. Linuxで

VPNを使用する必要がある顧客の投稿がLinuxの下にある場合、このコマンドを介してOpenVPNをインストールできます。

sudo apt-get install openvpn

次に、OVPN構成ファイルをこの場所に預けなければなりません。

/etc/openvpn/customer/

この構成ファイルに基づいて接続をトリガーするには、次のことを行うのに十分です。

openVpn-client-config/etc/openvpn/customer/pc-flo.ovpn

vs. VPNサーバーの新聞

以下の注文を実行することにより、VPNサーバーの新聞に顧客の位置の接続が表示されます.

journalctl-centiving ovpn-server

たとえば、Windowsの顧客投稿から接続するとき、次の新聞が表示されます。

SRV-DEB-1 OVPN-SERVER [436393]:Multi:Multi_init Call、r = 256 V = 256 SRV-DEB-1 OVPN-Server [436393]: ifconfigプールIPv4:ベース= 10.8.0.2サイズ= 252 SRV-DEB-1 OVPN-SERVER [436393]:IfConfigプールリストSRV-DEB-1 OVPN-SERVER [436393]:初期化シーケンスがSRV-DEB-1 OVPN-Server [436393] ::: 53471回転チャネルエンクレーションを完了しました。 AES-256-CTR '256ビットキーSRV-DEB-1 OVPN-SERVER [436393] :: 53471発信制御チャネル暗号化:HMAC認証SRV-DEB-1 OVPN-SERVER-の256ビットメッセージハッシュ' SHA256 'を使用サーバー[436393] :: 53471着信制御チャネル暗号化:Cipher 'AES-256-CTR' 256ビットキーSRV-DEB-1 OVPN-Server [436393] ::: 53471着信制御チャネル暗号化:256 BIT HASH 'の使用HMAC認証用Sha256 'srv-deb-1 ovpn-server [436393] :: 53471 TLS:[af_inet]からの初期パケット89.87.49.50:53471、SID = EB971C1D A6A6884B SRV-DEB-1 OVPN-SERVER [436393] :: 53471検証OK:DEPT = 1、CN = CN_UIEY50OEG1ZHZHNLA8 SRV-DEB-1 OVPN [436393], cn = pc-flo srv-deb-1 ovpn-server [436393] :: 53471ピア情報:IV_ver = 2.5.6 SRV-DEB-1 OVPN-SERVER [436393] :: 53471ピア情報: iv_plat = win SRV-DEB-1 OVPN-SERVER [436393] :: 53471ピア情報:IV_Proto = 6 SRV-DEB-1 OVPN-SERVER [436393] ::: 53471ピア情報:IV_NCP = 2 SRV-DEB-1 OVPN-Server [ 436393] :: 53471ピア情報:IV_Ciphers = AES-256-GCM:AES-128-GCM SRV-DEB-1 OVPN-SERVER [436393] ::: [436393] :: 53471ピア情報:IV_LZ4V2 = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471ピア情報:IV_LZO = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 PEER INFO__BCX = 1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471ピア情報:IV_COMP_STUBV2 = 1 SRV-DEB-1 OVPN-Server [436393] ::: 53471 Peer Info:IV_TCPNL = 1 SRV-DEB-1 OVPN-OVPN-OVPN-サーバー[436393] :: 53471ピア情報:IV_GUI_VER =openvpn_gui_11 SRV-DEB-1 OVPN-SERVER [436393] :: 53471ピア情報:IV_SSO = OpenURL、CRTEXT SRV-DEB-1 OVPN-SERVER [436393] :: 53471コントロールチャネル:TLSV1.3、cipher tlsv1.3 TLS_AES_256_GCM_SHA384、256ビットEC、曲線:PRIME256V1 SRV-DEB-1 OVPN-SERVER [436393] :: 53471 [PC-FLO]ピア接続[AF_INET] :53471

さらに、以下のコマンドを使用して、IPTABLEルールを視覚化できます。

iptables -t nat -l -n -v

このコマンドは、Post -FTチェーンにこの行が含まれていることを確認できるようにする必要があります。

2200 971Kマスカレードすべて - * ens192 10.8.0.0/24 0.0.0.0/0 VPNフローが正しくルーティングおよび輸送されるための重要なライン.

IV. 結論

このチュートリアルは終わりに近づいています:私たちはちょうどの簡単な方法を見ました Debian 11の下にOpenVPNサーバーを設定します この素晴らしいインストールスクリプトを使用します. 私はあなたがあなたが何をしているのかを同時に理解できるように、スクリプトが何をしていたかをあなたに説明するのに時間をかけました. OpenVPNを使用してVPNを実装するための多くの可能な構成があることを知ってください.

完全なインフラストラクチャに接続するためにVPNを設定するには、このレベルで直接フローを管理できるようにファイアウォールに設定することをお勧めします. VPNトンネル内の特定のプロトコルのみを承認するか、特定のホストのみへのフローを許可する方が簡単です. 一方、あなたが個人的に使用するために使用するVPNの場合、たとえば、このソリューションは理想的です.

この記事を共有してください

- ←前のText4shell:Apache Commons Text Libraryの重要なセキュリティ欠陥

- これらのマルウェアおよび次のAndroidアプリケーションのために、2000万を超える蓄積されたダウンロード→

フロリアンバーネル

システムおよびネットワークエンジニア、ITコネクトとMicrosoft MVPの共同設立者「クラウドおよびデータセンター管理」. 私の記事を通して私の経験と私の発見を共有したい. Microsoft SolutionsとScriptingの特定の魅力を持つジェネラリスト. 良い読書.

Florianには4966の投稿とカウントがあります.Florianによるすべての投稿を参照してください

サーバーに独自のVPNをマウントする方法

VPNの機能はサーバー、ネットワークプロトコル、複雑な安全技術に基づいているため、独自のVPNの取り付けは、単純な致命的なものの手の届かないように見えるかもしれません. これは本当にそうです ? 私たちは自分でサーバーに自分のVPNを設定しようとしました.

それがあなた自身のVPNサービスをセットアップするのはとても難しいですか ? ExpressVPNなど、「すぐに使用できる」VPNサービスと比較して、有益な操作は ? それに答えるために、私たちは潜在的なユーザーの靴に身を置き、ウェブを探索することから始めました. 主題に関する文献はあきらめませんが、確かなことは、非常に多様な困難の程度に、自家製のVPNを作る方法が何十もあるということです.

この記事では、3つを保持しました。最も「単純な」方法について詳しく説明します。. 自分でVPNを上げるには、必ずしも大きなコンピューター知識が必要ではありません. 一方、あなたは自分の前に時間があり、citchに手を置くことを恐れないでください.

Raspberry Piに自家製VPNを取り付けます

Piratelabはフランス語で非常に詳細なチュートリアルを公開し、RaspberryPiにVPNをインストールしました. これは、最も前提条件を必要とする方法です。RaspberryPiの構成、インターネットボックス、アプリケーション. 原則は、RaspberryPiである小さなコンピューターをVPNサーバーに変換することです。. それに接続することにより、Raspberry PiのIPアドレスを通過し、接続されているインターネット接続(および関連するIP)(たとえばあなたの家のもの)の恩恵を受けるでしょう。. これがファイバー接続の場合、フローは優れていますが、ADSL接続の場合、機械的に制限されます.

アルゴVPNをインストールして、仮想マシンにVPNをインストールする

仮想マシンのコマンドラインを本当に恐れていない場合、アルゴVPNソリューションはあなたのためです. これは、VPNソリューションのインストールが非常に簡単です(ただし、構成ははるかに少ない)、オープンソースです。これにより、多くの仮想マシンにVPN(WireGuardまたはIPSECプロトコルを使用)をインストールできます。. アメリカの開発者であるレニー・ゼルツァーは、彼のブログでこのテーマに関する英語で非常に完全なチュートリアルを書きました.

ホストのターンキーソリューションを通過します

しかし、一般の人々にとって、独自のVPNを作成するための最も単純なソリューションは、ホストの「ターンキー」ソリューションを通過することです. これは、以下で詳しく説明するソリューションです. それを使用するために、ホストScalewayの例を挙げます(他のホストは、OVHであろうとDigitalOceanであろうと同一のソリューションを提供します). 彼は確かに彼のインスタンスで「instantapps」を使用するオプションを提供します.

具体的には、2回のクリックと数分で、配布(Ubuntu ML)を備えたサーバーとプリインストールされたアプリケーションを持つことができます. その後、ユーザーはサーバーのレンタルを支払って、オンラインコマンドアプリケーションを構成するだけです.

サーバーをレンタルします

開始するには、Scalewayでアカウントを開きます. 登録は無料ですが、銀行カード番号を入力し、2ユーロの事前承認を行う必要があります. これは正常です、あなたはサーバーをレンタルしようとしています、そして、これらは月またはその瞬間に価格設定されています.

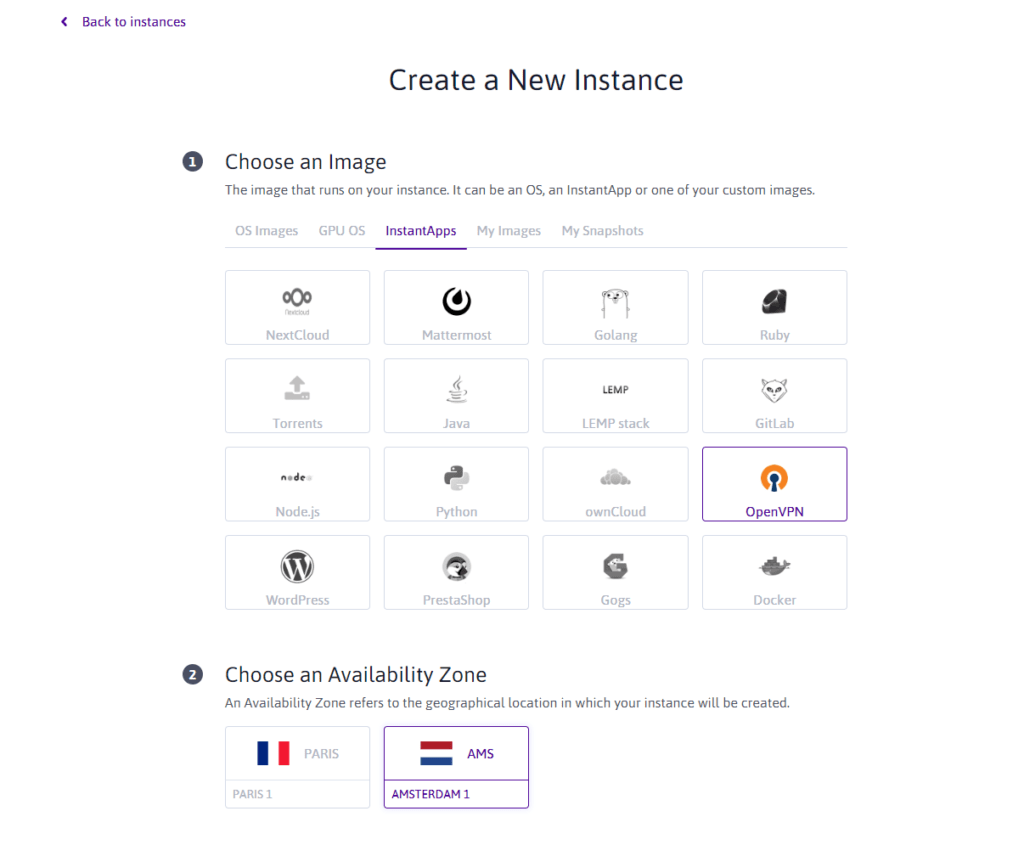

インターフェイスで、左サイドバーでインスタンスをクリックし、次に緑色のボタンをクリックします」 インスタンスを作成します »». おめでとうございます、あなたはあなたの最初のサーバーをセットアップしようとしています. その後、サーバーパーソナライズメニューが表示されます. ステップ1( ” 画像を選択してください »)、[InstantApps]をクリックしてから、[OpenVPN]を選択します.

これは、サーバーを構成する場所です. オランダのアムステルダムでサーバーを見つけることを選択しました. 将来のIPアドレスが再配置されるのはそこにあります.

これで、サーバータイプの選択が行われます. IPアドレスを再配置し、インターネット上でナビゲートすることに対応する小さなサーバーが必要です. ここでは強力なサーバーは必要ありません。最も安いものはこのチュートリアルのニーズのためにトリックを行います.

[開発]タブに移動して、最大フローが200 mb/sで最も安いオプションを実行します.

あなたは自分の体にちょっとした名前を与え、特にそれをSSHキーに関連付ける必要があります. SSHキーを生成し、インスタンスに関連付ける方法を説明するつもりはありません。. このチュートリアルの残りの部分では、パテソフトウェアを使用してコマンドラインを入力します.

OpenVPNを構成します

これらすべての手順が実行された場合、OpenVPNがインストールされているサーバーが所有されています. これで、サーバーでOpenVPNを直接構成する必要があります.

ターミナル(MacおよびLinux)を介して、またはPutty(Windows)を介してサーバーに接続します. サーバーが自分自身を識別するように頼むときは、rootを入力するだけです. VPNアプリケーションに接続するときにサーバー上で当社を識別できるように、OpenVPNを構成するようになりました. より具体的には、ユーザープロファイルを作成します.

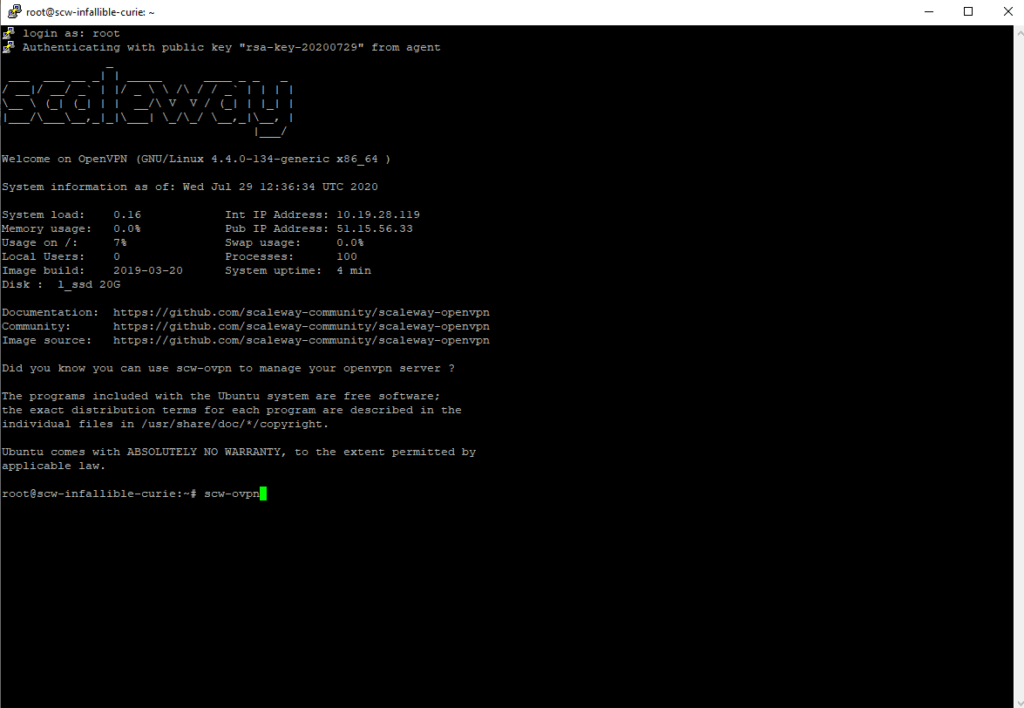

開始するには、「root」コマンドを入力します. サーバーは、OpenVPNがインストールされており、使用する準備ができていることを示しています.

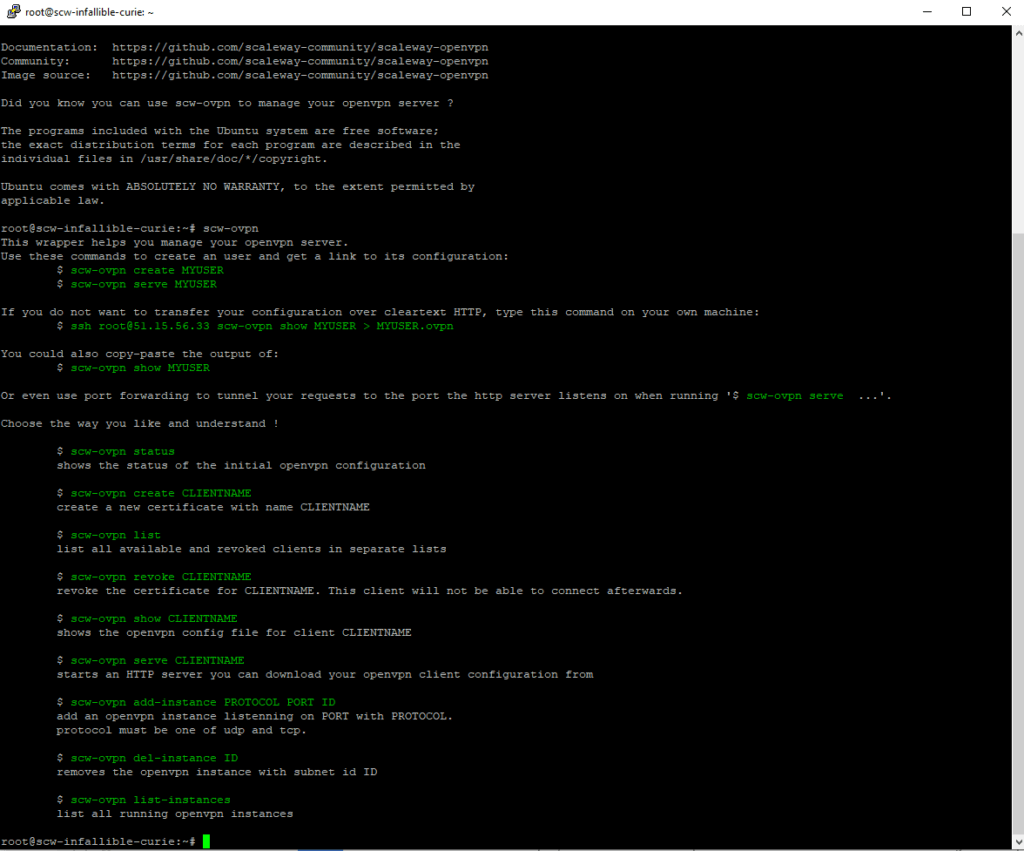

次に、「SCW-OVPN」コマンドを入力します。これにより、新しいユーザーが作成されます.

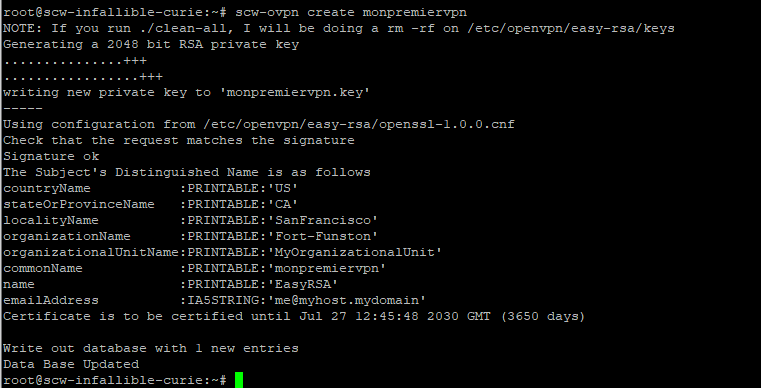

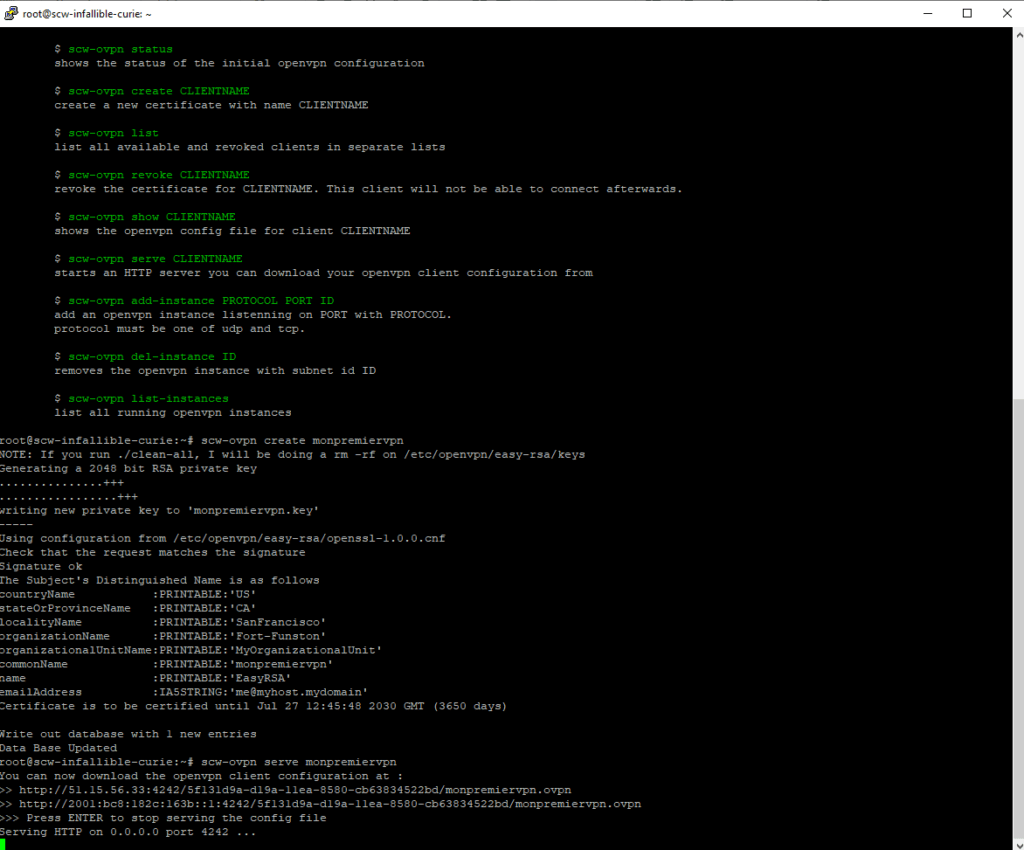

新しいユーザーを作成するには、「scw-ovpn create name」コマンドを入力するか、その名前が示すように、ユーザーの名前を取得するユーザーの名前は. ここに「monpremiervpn」を入れました.

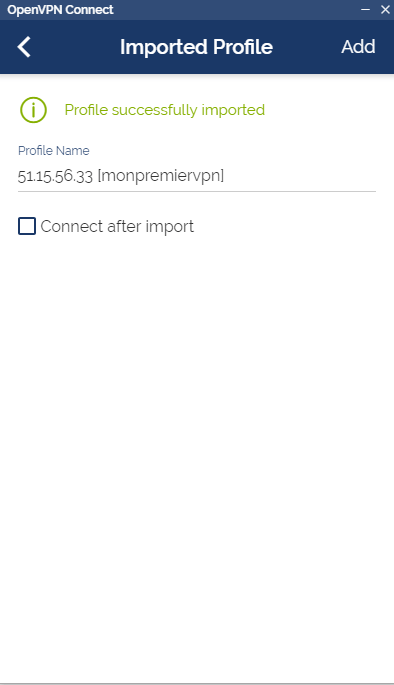

作成されたので、ファイルが必要です .VPNカスタマーを使用して接続するときにサーバー上で自分自身を識別できるOVPN.

ファイルを生成します .ovpn「scw-ovpn serve nomutilizing」コマンドを入力します. サーバーはリンクを生成してファイルをダウンロードできるようにします .ovpn.

OpenVPNによって自動的に生成されたリンクをブラウザにコピーします(または、コマンドラインの場合はSSHコマンドでダウンロードして)ファイルをダウンロードします. リンクは、この注文時にのみ利用可能です。エントリを押すとすぐにリンクが期限切れになります.

VPN顧客を使用します

ファイルを回復したら .ovpn、最も硬いです. あなたがしなければならないのはVPNカスタマーをダウンロードすることだけです. OpenVPNのそれは非常によくケースを行います. ダウンロードして、インストールします. 次に、ファイルをインポートするだけです .トンネルを介してサーバーに接続するために顧客のovpn.

おめでとうございます、あなたは最初のVPNを立てただけです !

簡単ですが、限られています

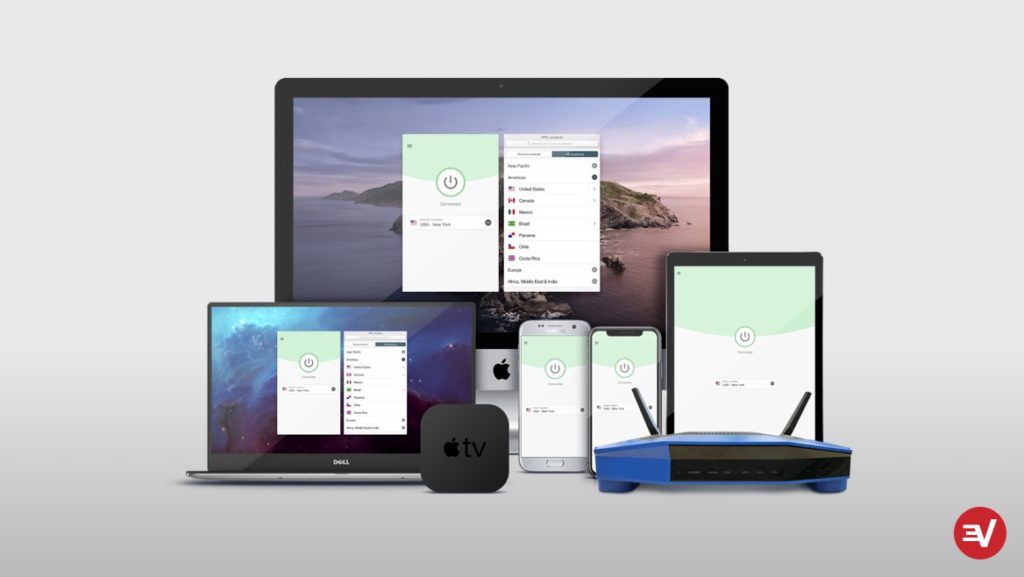

興味のある質問に答えるために:いいえ、独自のVPNを作成することはそれほど複雑ではありません. しかし、制約は多数あり、一般の人々に提供されるサービスは、ExpressVPNのようなソリューションと比較して実際に有利ではありません.

長いインストール

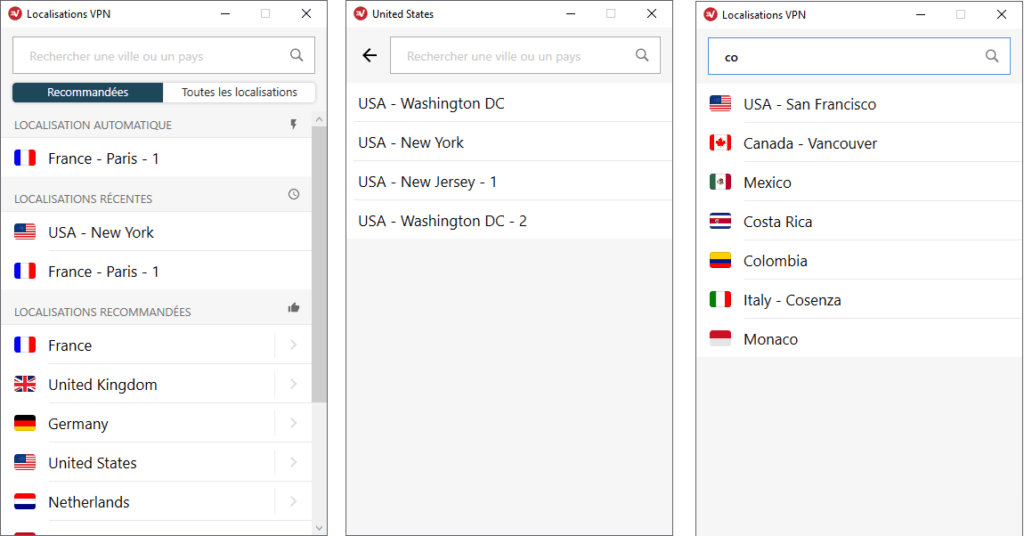

確かにいくつかのソフトウェア(OpenVPN、Putty)をインストールし、SSHキーがどのように機能するかを学び、理解し、ホストでアカウントを開くために時間をかけなければなりません. ExpressVPNには、多数のデバイス(コンピューター、モバイルなど)で利用可能なアプリケーションがあります。これは、決済するのに3回のクリックのみが必要で、フランス語で完全に翻訳されています。.

私たちが接続したい国、場合によっては、私たちが接続したい正確な都市を選択することが可能です. 検索エンジンも存在します.

魅力のない価格

私たちの例では、ScalewayはInstantApp OpenVPNサービスを月額4.99ユーロ(税)の価格で提供しています. ExpressVPNは現在、1年あたり6ユーロ未満で1年間のサブスクリプションを提供しています. 非常に異なるサービス品質とほぼ同等です.

限られた機能

尋ねるべき良い質問は、あなたがあなたのVPNで何をしたいのかを知るのがあなた自身のVPNを作成することが複雑であるかどうかを知ることはそれほど多くではありません. 私たちの例では、私たちのVPNはオランダにあり、基本的なアプリケーションであるOpenVPNで動作します.

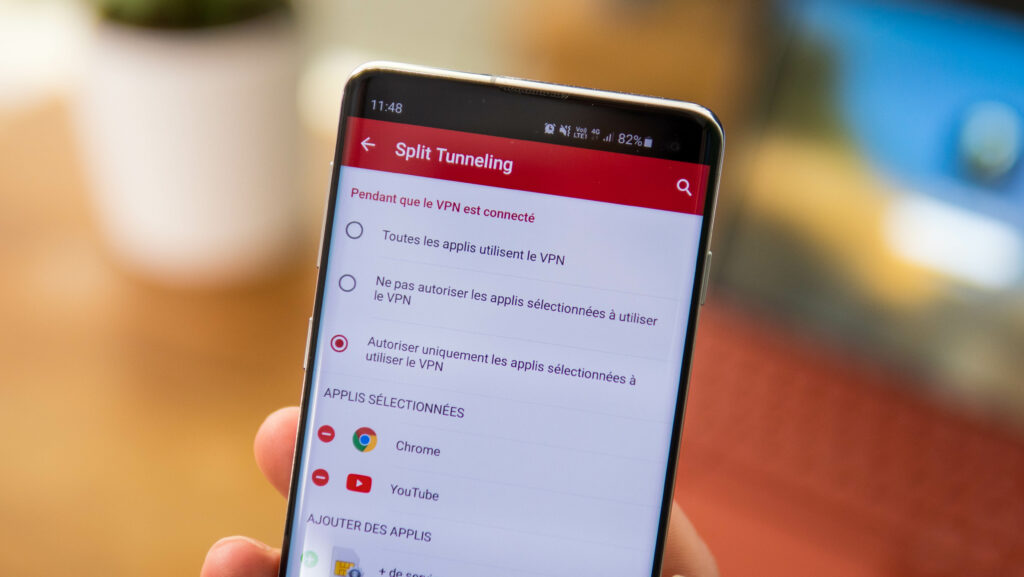

言い換えれば、ExpressVPNが160の異なる場所で3,000以上を提供するサーバーは1つだけです. スプリットトンネル機能やプロトコルの大規模な選択にアクセスできません. 私たちの家のVPNのフローは、ExpressVPNサーバーが提供するものよりも低いです. 最後に、ヨーロッパにあるこのユニークなサーバーは、SVODプラットフォームの外国カタログにアクセスすることはできません.

分割トンネリングを使用すると、特定のアプリケーションへのVPN接続を外接することができます.

現在、米国にあるサーバーを提供するホストはほとんどありません. そして、たとえそうであっても、Netflixのアメリカのカタログへのアクセスは保証されていません. ExpressVPNのようなソリューションを使用すると、問題は発生しません。アメリカまたはカナダのサーバーに接続して、外国のカタログにアクセスするだけです

優れたVPNサプライヤーはより簡単です

要するに、単一のサーバー、限られた機能を備えたVPNが必要であり、手をコントロールラインに入れることを恐れない場合は、自分のVPNをマウントするのを楽しむことができます. 数千のサーバーと強力なプライバシーポリシーを備えた2回のクリックで動作するソリューションが必要な場合、ExpressVPNは今の最良の選択の1つです.

ExpressVPNは現在、1年間のサブスクリプションに関する特別オファーを提供しています. これには3か月の無料があります. したがって、このサブスクリプションは月額6ユーロ未満になります. サービスの品質のアイデアを得るために、質問はありませんが、停止してサブスクリプションをいつでも払い戻すことができる30日間の「満足または払い戻し」テストもあります。.

あなたは最高のVPNとは何だろうか ? 私たちの最高のvpnsの選択答えは私たちのコンパレーターにあります

この記事は、ExpressVPNと協力して実行されました

これは、ヒューマノイドXPエンティティ内の独立した編集者によって作成されたコンテンツです. Numeramaの編集チームはその作成に参加しませんでした. 私たちは読者にコミットしているので、これらのコンテンツは興味深く、定性的で、彼らの興味に対応しています.

![[開発]タブに移動して、最大速度200 mb/sで最も安いオプションを使用します。](https://c0.lestechnophiles.com/www.numerama.com/wp-content/uploads/2020/07/scaleway-vpn-5-912x1024.png?resize=912,1024&key=85ea0986)